إحضار مفتاحك الخاص (BYOK):

دليل شامل

هل تستخدم شركتك بنية تحتية سحابية عامة وتسعى جاهدةً لتأمين البيانات من مزودي الخدمات السحابية والفرق المشتركة الأخرى؟ إذا كان الأمر كذلك، فإنّ نموذج "أحضر مفتاحك الخاص" (BYOK) هو الحل الأمثل لك. صُمم هذا النموذج الأمني لتمكين المؤسسات من السيطرة الكاملة على أمن بياناتها.

ما هو نظام إحضار المفتاح الخاص بك (BYOK)؟

يُعدّ نظام BYOK ممارسة تشفير متطورة تُمكّن المؤسسات من تشفير وفك تشفير البيانات وفقًا لاحتياجاتها ومتطلباتها. ببساطة، تخيّل نظام BYOK كمساحة مستأجرة حيث يمكنك الوصول إلى كل شيء باستثناء ملكية المفتاح.

بخلاف النماذج التقليدية التي يقوم فيها مزودو خدمات الحوسبة السحابية بإنشاء وتخزين مفاتيح التشفير، يمنح نموذج "أحضر مفتاحك الخاص" (BYOK) المؤسسات القدرة على إنشاء مفاتيح التشفير وإدارتها، والتي تُستخدم لتأمين بياناتها وحمايتها. وبينما يتعين على المؤسسات نقل مفتاح التشفير إلى مزودي خدمات الحوسبة السحابية المعنيين، فإن ذلك لا يُحدث فرقًا، إذ تتحمل المؤسسة مسؤولية عمليات إدارة المفاتيح، مثل مراقبة معدل دوران مفاتيح BYOK، وإدارة مراحل توزيع المفاتيح، وتبسيط إجراءات إلغاء المفاتيح.

بفضل حل BYOK، تستطيع المؤسسات حماية بياناتها وتطبيقاتها الحساسة من خلال تقسيمها حتى في البنية التحتية التابعة لجهات خارجية، إذ تتمتع بالتحكم الكامل في مفاتيح التشفير. ورغم تعدد استخداماته وحالاته وفوائده، دعونا نستعرض أولًا نبذة تاريخية عن تشفير BYOK وتطوره.

تاريخ وتطور نظام إحضار المفتاح الخاص بك

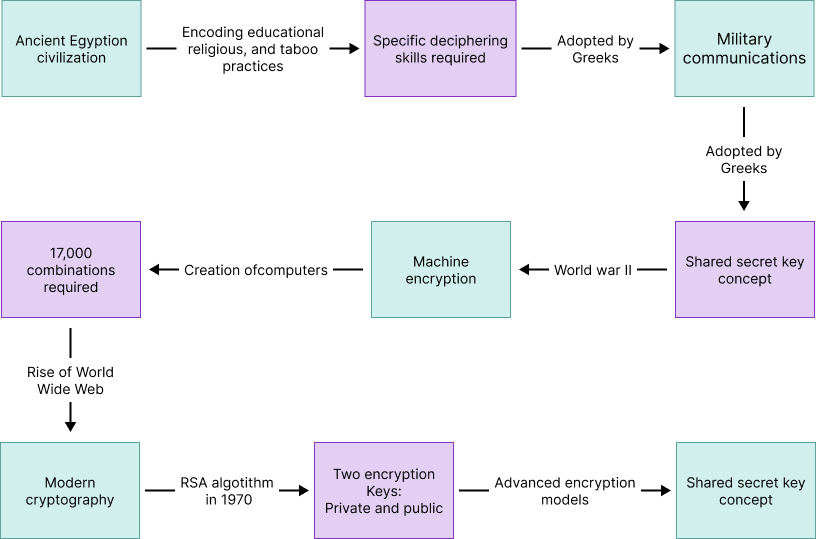

- في الحضارة المصرية، تم توثيق الممارسات التعليمية والدينية والمحرمة بطرق سرية، مما يتطلب مهارات فك رموز محددة لتفسيرها.

- وفي وقت لاحق، استخدم الإغريق هذا النهج لإخفاء الاتصالات العسكرية من خلال جهاز يُعرف باسم "سكيتال"، والذي يتضمن لف شريط من الرق حول عصا للكشف عن رسالة لا يمكن قراءتها إلا على عصا مماثلة، مما أدى إلى تقديم مفهوم المفتاح السري المشترك.

- غيّرت الحرب العالمية الثانية مسار التشفير، إذ كانت بداية التشفير الآلي. وخلال هذه الفترة، ظهرت الحواسيب. وكان التشفير الذي تم إنشاؤه باستخدام تلك الحواسيب يتطلب تجربة ما يقارب 17000 تركيبة.

- أدى ظهور شبكة الإنترنت العالمية إلى نشأة التشفير الحديث، وتحديدًا خوارزمية RSA عام 1970، التي اعتمدت على مفتاحين للتشفير، أحدهما خاص والآخر عام، مما عزز أمن الاتصالات الرقمية. وبالتالي، يُمثل هذا تطورًا هامًا لنماذج التشفير المتقدمة الحالية، مثل BYOK.

تحقق من صحة وسلامة مستنداتك.

اكتشف حلول التوقيع الرقمي

يُعدّ هذا النهج ممارسة أمنية تقوم فيها المؤسسات بإنشاء وإدارة وصيانة مفاتيح التشفير الخاصة بها لبياناتها في تطبيقات الحوسبة السحابية العامة. يوفر هذا النهج تحكمًا شاملًا في مفاتيح التشفير للمؤسسات، مما يؤدي إلى رؤية شاملة للتطبيقات والأنشطة الأخرى. ونظرًا لأن اعتماد بنية الحوسبة السحابية العامة يبدو فعالًا من حيث التكلفة، فإن العديد من المؤسسات التي تتجه نحو بنية تحتية مشتركة تتعرض لمخاطر جسيمة تتعلق بالوصول غير المصرح به، ومخاطر الامتثال، وخصوصية البيانات، وسلامتها.

التشفير باستخدام مفتاحك الخاص مقابل التشفير التقليدي

بالمقارنة مع إدارة المفاتيح التقليدية، يتيح نظام "أحضر مفتاحك الخاص" (BYOK) للمؤسسات التحكم الكامل في وضعها الأمني في بيئة مشتركة، مما يقلل من مخاوف فقدان البيانات والاختراقات. دعونا نحلل نظام BYOK مقابل التشفير التقليدي لفهم أسباب تفضيل المؤسسات لنظام BYOK كنهج أمني.

الملكية والسيطرة

إدارة المفاتيح التقليدية: في هذه الممارسة، يقوم مزود الخدمة بإنشاء المفتاح المسؤول عن تشفير البيانات وفك تشفيرها وإدارته وتخزينه. ويتولى مزود الخدمة جميع جوانب إدارة المفاتيح، بدءًا من إنشائها وحتى إلغائها وتخزينها ضمن بنيته التحتية، والمعروفة باسم خدمة إدارة المفاتيح (KMS).

نظام BYOK: يقوم العملاء بإنشاء مفاتيح التشفير الخاصة بهم باستخدام طرق مثل وحدات أمان الأجهزة (HSM) أو خدمة إدارة المفاتيح (KMS). وبهذه الطريقة، يمكن للعملاء الاستفادة الكاملة من وظائف إدارة المفاتيح، مثل الإنشاء والصيانة، لحماية بياناتهم وتطبيقاتهم بالطريقة التي يحتاجونها ويرغبون بها.

المسؤولية الأمنية

إدارة المفاتيح التقليدية: بما أن مزود الخدمة يمتلك الحقوق الكاملة لتشفير المفاتيح، فسوف يضمن دمج تدابير أمنية قوية مثل ضوابط الوصول والتشفير والأمن المادي مثل تنفيذ المراقبة وفقًا لاحتياجات ومتطلبات كل تطبيق مشترك.

BYOK: من ناحية أخرى، يمكن للعملاء الذين يتمتعون بالسيطرة الكاملة على تشفير المفتاح تصميم بروتوكولات الأمان والسياسات والإجراءات المخصصة التي تتوافق مع التهديدات والاختراقات الحالية، والتي يمكن تعديلها أو تخصيصها لاحقًا وفقًا لمختلف التهديدات ونقاط الضعف.

خصوصية البيانات والامتثال

إدارة المفاتيح التقليدية: يُعدّ ضمان الامتثال لقواعد تنظيم البيانات وتحديثها أمرًا بالغ الأهمية لتأمين البيانات وحمايتها. ونظرًا لأنّ العملاء لا يملكون سيطرة تُذكر على إدارة المفاتيح لدى المزوّد، فمن الضروري مواكبة أحدث لوائح الأمان وشهادات الامتثال وعمليات التدقيق.

مفاتيح BYOK: من خلال الإشراف على تشفير المفاتيح وبروتوكولات الأمان الأخرى، تُمكّن إدارة مفاتيح BYOK المؤسسات من تتبع مخاطر الامتثال، والالتزام باللوائح التنظيمية، وعمليات التدقيق الأخرى. وبهذه الطريقة، يضمن العملاء حماية بياناتهم وتوافقها التام مع أحدث الإجراءات التنظيمية.

التكامل والتوافق

إدارة المفاتيح التقليدية: مع إدارة تشفير المفاتيح داخل البنية التحتية لمزود الخدمة، يتم تمكين التكامل السلس والمباشر لـ BYOK.

نظام BYOK: مع قيام العملاء بإدارة أنظمة تشفير المفاتيح، قد يكون التكامل مع بنية مزود الخدمة أمرًا صعبًا ومعقدًا للغاية. عند إنشاء تشفير المفاتيح، يُنصح بالتأكد من توافقه مع بنية مزود الخدمة.

إدارة المخاطر

إدارة المفاتيح التقليدية: تعتمد إدارة الوصول غير المصرح به والمخاطر الأمنية الأخرى كلياً على مزود الخدمة لأنهم مالكو أنظمة تشفير المفاتيح.

نظام BYOK: في هذا النظام، يتمتع العملاء بتحكم كامل في سلامة البيانات وأمنها. كما يمكنهم تطبيق سياسات أمنية وفقًا لظروفهم، مما يؤدي إلى تحسين وتبسيط إجراءات الحد من المخاطر.

أساسيات إحضار مفتاحك الخاص

مكونات برنامج BYOK

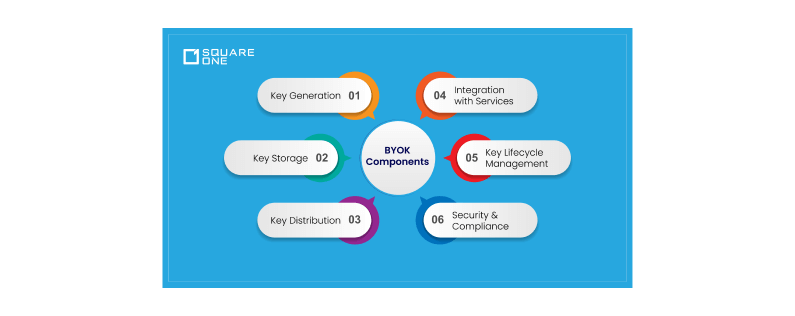

إذن، ما الذي يشكل برنامج BYOK؟

- توليد المفاتيح

- تخزين المفاتيح

- توزيع المفاتيح

- التكامل مع الخدمات

- إدارة دورة حياة المفاتيح

- الأمن والامتثال

توليد المفاتيح

كجانب أساسي من إطار عمل BYOK، تقوم المؤسسات بإنشاء مفاتيح خاصة بها لتشفير وفك تشفير البيانات، وهي مفاتيح قوية وآمنة ضد الهجمات. ويتم إنشاء المفاتيح من خلال العمليات الثلاث التالية

- استخدام خوارزميات التشفير مثل AES أو RSA، والتي تعتبر طريقة آمنة لتوليد المفاتيح

- من خلال أجهزة مادية مثل وحدات أمان الأجهزة (HSM) التي تقوم بإنشاء وتخزين مفاتيح التشفير بشكل آمن، مما يوفر مستوى عالٍ من الحماية ضد الوصول غير المصرح به والتلاعب.

- وأخيراً، من خلال خدمة قائمة على البرمجيات يمكن دمجها مع المنصات السحابية ولكن يتم التحكم فيها من قبل المنظمة للحفاظ على الأمن والامتثال.

تخزين المفاتيح

المكون التالي في إطار عمل BYOK هو تخزين المفاتيح، مع التركيز على تأمين مفتاح التشفير المُنشأ من الوصول غير المصرح به والتحكم فيه

- يتم وضع ضوابط الوصول مثل المصادقة القائمة على الأدوار والسياسات لضمان أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى مفاتيح التشفير.

- تُطبّق خدمة البرمجيات المستخدمة لإنشاء المفاتيح إمكانيات التدقيق وضوابط الوصول، مما يوفر خيارات تخزين آمنة.

توزيع المفاتيح

يساعد هذا المكون في إيصال المفتاح المُنشأ إلى خدمة أو تطبيق الحوسبة السحابية لتشفير البيانات وفك تشفيرها

- نقل المفتاح المشفر عبر قنوات آمنة ومشفرة مثل بروتوكول أمان طبقة النقل (TLS) التي تتميز بمقاومتها للتلاعب وقوتها.

- تغليف أو تشفير المفتاح فوق مفتاح آخر قبل الإرسال، مما يضمن الوصول المصرح به فقط إلى المفاتيح.

التكامل مع الخدمات

يُتيح التوافق مع منصات الحوسبة السحابية وواجهات برمجة التطبيقات (APIs) استيرادًا واستخدامًا سلسًا، مما يضمن عمل عمليات التشفير وفك التشفير بشكل صحيح. ويُعدّ دمج البنية التحتية السحابية مع نظام BYOK عنصرًا أساسيًا.

- استخدام واجهات برمجة التطبيقات (APIs) لاستيراد وإدارة والتفاعل مع مفاتيح التشفير التي يديرها العميل.

- إنشاء قنوات اتصال آمنة بين إدارة المفاتيح وواجهات برمجة تطبيقات الخدمة السحابية.

إدارة دورة حياة المفاتيح

كإجراء للعناية بالمفاتيح وضمان التعامل معها بشكل صحيح، يلعب هذا المكون في نظام BYOK دورًا مهمًا.

- يؤدي استبدال المفاتيح بانتظام إلى تعزيز وضعها الأمني وتقليل خطر التلاعب بها.

- سحب المفاتيح التي لم تعد قيد الاستخدام أو تلك التي تم اختراقها من الناحية الأمنية.

- تنفيذ خطط النسخ الاحتياطي في حالة الحذف العرضي أو تعطل النظام.

- إن المراقبة المستمرة لاستخدام المفاتيح وإجراء التدقيق سيساعد في تتبع مخاطر الامتثال والوصول غير القانوني.

بالمقارنة مع إدارة المفاتيح التقليدية، يتيح نظام "أحضر مفتاحك الخاص" (BYOK) للمؤسسات التحكم الكامل في وضعها الأمني في بيئة مشتركة، مما يقلل من مخاوف فقدان البيانات والاختراقات. دعونا نحلل نظام BYOK مقابل التشفير التقليدي لفهم أسباب تفضيل المؤسسات لنظام BYOK كنهج أمني.

الأمن والامتثال

كعنصر أخير من إطار العمل، يضمن امتثال BYOK أن المفتاح المُنشأ يلتزم جيدًا بلوائح الأمن والامتثال من خلال الطرق التالية

- قم بتطبيق ميزات أمان قوية مثل المصادقة متعددة العوامل، وضوابط الوصول، والتشفير.

- تحقق من الامتثال، مثل قانون HIPAA، وقانون حماية البيانات العامة (GDPR)، ومعيار أمان بيانات صناعة بطاقات الدفع (PCI-DSS)، وما إلى ذلك.

- الحفاظ على السيطرة على إدارة المفاتيح فيما يتعلق بقوانين حماية البيانات المحلية وسيادة البيانات.

الجهات الفاعلة الرئيسية في نموذج تشفير BYOK

بعد استعراض المكونات الرئيسية لمبادرة "أحضر مفتاحك الخاص" (BYOK)، دعونا ننتقل إلى اللاعبين الرئيسيين في هذا الإطار

العميل/المنظمة: هم المسؤولون عن إنشاء وتوليد وإدارة مفاتيح التشفير.

نظام إدارة المفاتيح: يوفر التكنولوجيا والبنية التحتية اللازمة لإنشاء وتخزين وإدارة مفاتيح التشفير بشكل آمن.

موفر خدمة الحوسبة السحابية: يستضيف خدمات أو تطبيقات الحوسبة السحابية حيث يتم تشفير البيانات وفك تشفيرها.

مورد وحدة أمان الأجهزة: مزود وحدة أمان الأجهزة (HSM)، وهو جهاز مادي يوفر أمانًا عالي المستوى لحماية المفاتيح.

سلطات الامتثال: تمكين المؤسسات من وضع معايير الامتثال لحماية البيانات والتشفير وإدارة المفاتيح.

فريق تكنولوجيا المعلومات والأمن الداخلي: يلعب دورًا حيويًا في تكوين أنظمة إدارة المفاتيح، ودمج المفاتيح مع الخدمات السحابية، وتنفيذ سياسات الأمان ضمن إطار عمل BYOK.

مزايا استخدام BYOK

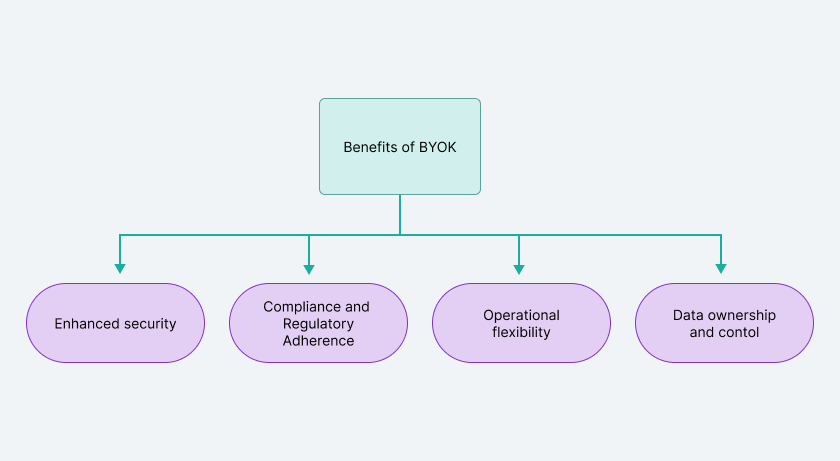

يعتمد تقييم نموذج التشفير بشكل كبير على العوامل الرئيسية التي يقدمها للمؤسسات. دعونا ندرس هذه العوامل

- تعزيز الأمان

- الامتثال والالتزام باللوائح التنظيمية

- المرونة التشغيلية

- ملكية البيانات والتحكم بها

تعزيز الأمن

تتمثل إحدى الفوائد الهامة لحل BYOK في قدرته على توفير تدابير أمنية محسنة ومعززة للمؤسسات التي تستخدم بيئة مشتركة في السحابة.

لنفترض أن مؤسسة مالية تستخدم تقنية "أحضر مفتاحك الخاص" (BYOK) لتشفير البيانات الحساسة في السحابة. في حال حدوث أي اختراق أمني لدى مزود الخدمة السحابية، لن تتأثر المفاتيح التي أنشأتها أو أدارتها المؤسسة. وهذا يثبت أن تقنية BYOK في الخدمات المالية تُعد إضافةً معززة وآمنة للمؤسسة في حماية البيانات ومنع الوصول غير المصرح به.

الامتثال والالتزام باللوائح التنظيمية

يُعدّ الالتزام باللوائح والقوانين أولوية قصوى للمؤسسات التي تعمل وفق متطلبات صارمة لحماية البيانات. وأي تقصير في تطبيق أحدث القواعد واللوائح سيؤدي إلى الإضرار بسمعة المؤسسة، وفرض عقوبات وغرامات باهظة.

لنفترض أن مؤسسة رعاية صحية تواجه صعوبة في الامتثال للوائح قانون HIPAA وتأمين بيانات المرضى في السحابة. بتطبيق حل BYOK، تستطيع المؤسسة التحكم في بيانات المرضى والوصول إليها لحمايتها. يضمن هذا التحكم إدارة مفاتيح التشفير بشكل آمن ووفقًا لمتطلبات التشفير في قانون HIPAA. كما يُسهّل حل BYOK في مجال الرعاية الصحية تدقيق ومراقبة استخدام المفاتيح، مما يوفر الشفافية والمساءلة في ممارسات حماية البيانات.

المرونة التشغيلية

مع نظام "أحضر مفتاحك الخاص" (BYOK)، يضمن تخصيص بروتوكولات الأمان وسياسات التشفير حماية مثالية لأنواع البيانات والتطبيقات المختلفة. كما يمكن للمؤسسات تخصيص ممارسات إدارة المفاتيح، مثل وتيرة تغيير المفاتيح، وإجراءات الإلغاء، وضوابط الوصول، مما يقلل من مخاطر اختراق البيانات والوصول غير المصرح به.

لنفترض شركة بيع بالتجزئة تستخدم بيئة مشتركة لتخزين بيانات العملاء وأنماط معاملاتهم. كما تستخدم البنية التحتية نفسها لتخزين بيانات الموظفين العاملين في مواقع مختلفة. مع سياسة "أحضر مفتاحك الخاص" (BYOK)، تستطيع الشركة تحقيق التوازن بين سياسة التشفير وأمان الوصول، وذلك باستخدام أساليب تشفير قوية لبيانات العملاء وتشفير بسيط لبيانات الموظفين. بهذه الطريقة، يمكن للمؤسسة تعزيز الكفاءة التشغيلية، وتحسين الأمان، وتوسيع نطاق البروتوكولات عند الحاجة.

ملكية البيانات والتحكم بها

تتيح إدارة مفاتيح التشفير للمؤسسات الحفاظ على ملكية البيانات والتحكم في خصوصيتها وسيادتها، مما يضمن خضوع البيانات لقوانين ولوائح نطاق اختصاصها ويقلل من وصول الأفراد غير المصرح لهم وحتى مزودي خدمات الحوسبة السحابية إليها.

لنفترض شركة متعددة الجنسيات تقوم بتطوير برامج سرية وترغب في تخزينها على السحابة. باستخدام تقنية "أحضر مفتاحك الخاص" (BYOK)، يمكنها حماية برامجها الخاصة من الوصول غير المصرح به، والحفاظ على سيادة البيانات والامتثال للقوانين واللوائح المحلية، مما يقلل من مخاطر عدم الامتثال للمعايير التنظيمية.

ارتقِ بكفاءة مؤسستك ومرونتها ورضا عملائها.

استفد من حلول إدارة عمليات الأعمال لدينا.

بعد استكشاف الفوائد، حان الوقت لتحليل تدابير نشر برنامج BYOK

تطبيق تشفير "أحضر مفتاحك الخاص" (BYOK) بشكل استراتيجي

تعتمد الخطوة الأولى في تطبيق سياسة "أحضر مفتاحك الخاص" (BYOK) على مزود خدمة إدارة المفاتيح. ويعتمد التكامل السلس والمباشر مع المنصات السحابية بشكل كامل على إمكانيات ومزايا مزود خدمة إدارة المفاتيح. يتطلب اختيار مزود خدمة إدارة المفاتيح المناسب تقييم معايير محددة تتوافق مع احتياجات مؤسستك الأمنية، ومتطلبات الامتثال، وأهدافها الأخرى. دعونا نلقي نظرة سريعة على الشروط الأساسية التي تدعم اختيار مزود خدمة إدارة المفاتيح الأمثل لمؤسستك.

الشروط التي يجب مراعاتها عند اختيار مزود خدمة إدارة المعرفة (KMS)

ميزات الأمان: يساعد تقييم وظائف إدارة المفاتيح مثل معدل دوران المفاتيح، ومدة إلغاء المفاتيح، وطرق تخزينها لدى الموفر في توفير رؤى حول إمكانياتهم ومرافقهم الأمنية.

القدرة على التكامل: إن تسهيل عملية التكامل مع البنية التحتية الحالية للمؤسسة وتطبيقات السحابة ومنصات السحابة الأخرى من خلال واجهات برمجة التطبيقات ومجموعات تطوير البرامج (SDKs) يعتبر شرطًا أساسيًا لمزود خدمة إدارة المفاتيح المناسب.

قابلية التوسع والأداء: يلعب دعم حجم بيانات المؤسسات وتزايد تعقيدها إلى جانب معدل زمن الوصول والإنتاجية وعمليات إدارة المفاتيح المرنة دورًا مهمًا أثناء الحاجة إلى التوافر العالي وإدارة الكوارث.

الامتثال واللوائح: إن ضمان الالتزام الصارم بقوانين حماية البيانات مثل اللائحة العامة لحماية البيانات (GDPR) وقانون قابلية نقل التأمين الصحي والمساءلة (HIPAA) ومعيار أمان بيانات صناعة بطاقات الدفع (PCI-DSS) وغيرها من اللوائح الخاصة بالصناعة يعزز الشعور القوي بالمصداقية والثقة.

التكلفة والتسعير: قبل اتخاذ قرار الاختيار، ينبغي مراجعة خطط إدارة المفاتيح الرئيسية وتحليلها، مثل التسعير القائم على الاستخدام، وخطط الاشتراك، والرسوم الإضافية لعمليات إدارة المفاتيح. كما ينبغي مراعاة عوامل أخرى، مثل التكلفة الإجمالية للملكية (TCO) على المدى الطويل، بما في ذلك تكاليف التنفيذ والصيانة والدعم المستمر.

تقييم مزودي خدمات إدارة المعرفة الشائعة

إليكم مقارنة بين أبرز مزودي خدمات إدارة المفاتيح في السوق.

التفاصيل | Azure Key Vault | AWS | جوجل كلاود | حماية المفاتيح من IBM |

|---|---|---|---|---|

نوع الخدمة | يوفر إدارة شاملة للمفاتيح | يُسهّل استخدام خدمة الحوسبة السحابية لإدارة المفاتيح | إدارة المفاتيح المركزية | إدارة شاملة للمفاتيح |

اندماج | مع خدمات Azure | مع خدمات أمازون | مع خدمات جوجل | مع خدمات IBM |

إدارة المفاتيح | إنشاء المفاتيح واستيرادها والتحكم بها | إدارة المفاتيح المدعومة بوحدة أمان الأجهزة (HSM) | إنشاء المفاتيح واستيرادها والتحكم بها | إدارة دورة حياة المفتاح بالكامل |

شهادة الامتثال | يلتزم بمعايير FIPS 140-2 و HIPAA و PCI-DSS | يدعم معايير FIPS 140-2، و GDPR، و ISO/IEC 2700 | يتوافق مع معيار FIPS 140-2 ومعيار PCI-DSS | يضمن الامتثال للوائح FIPS 140-2 و GDPR و HIPAA |

تشفير البيانات | سواء في حالة السكون أو العبور | سواء في حالة السكون أو العبور | سواء في حالة السكون أو العبور | سواء في حالة السكون أو العبور |

الآن وقد اخترنا مزود خدمة إدارة المفاتيح المناسب، كل ما تبقى هو اتباع بعض أفضل الممارسات التي تضمن التكامل السلس لخدمات الحوسبة السحابية.

ممارسات مُثبتة لتكامل الخدمات السحابية

الخطوة الأولى: ابدأ بتحليل مزود خدمة إدارة المفاتيح وقدراته التكاملية. هذه خطوة حاسمة، إذ يُعد دعمه لعمليات الاستيراد الخارجية والتوافق التشغيلي أمرًا ضروريًا لاتباع نهج سلس.

الخطوة 2: كخطوة تالية، كن مسؤولاً عن إدارة عمليات إدارة المفاتيح مثل تدوير المفاتيح، وتعزيز ضوابط الوصول، وإلغاء المفاتيح، وتخصيص سياسات الأمان وفقًا لمتطلبات البيانات والتطبيقات.

الخطوة الثالثة: بعد إنشاء مفاتيح التشفير، من المهم البحث عن طرق تخزين آمنة. يساعد استخدام أجهزة مثل وحدات أمان الأجهزة (HSMs) على تطبيق بروتوكولات أمان قوية للمفاتيح، مما يمنع المستخدمين غير المصرح لهم من الوصول إليها.

الخطوة 4: تأكد من الاهتمام بعملية تدوير المفاتيح لتحديثات التشفير المتكررة، مما يضمن أن يكون المفتاح قويًا وآمنًا بما يكفي لمقاومة الهجمات والاختراقات.

الخطوة 5: قم بإعداد مرفق للمراقبة والتتبع لاستخدام المفاتيح وأداء المفاتيح، وقم أيضًا بتوثيق جميع السياسات المتعلقة بـ BYOK، مثل التكوين وتفاصيل التشفير ومعلومات التحكم في الوصول.

الخطوة السادسة: إجراء اختبار التكامل مع المنصات السحابية والتحقق من وجود أي مشكلات أو تحديات. في حال وجودها، يتم حلها والتأكد من أدائها بكفاءة ودون أخطاء. كما يُنصح بإجراء تقييمات ومراجعات دورية لعمليات الإدارة الرئيسية، مما يُسهم في توفير رؤى لتحسين التكامل في المستقبل.

استخدام BYOK في بيئة متعددة السحابات

تُسهم إدارة مفاتيح التشفير عبر مختلف مزودي خدمات الحوسبة السحابية في توفير خدمات أمان بيانات متسقة ومستمرة. مع ذلك، قد تكون إدارتها بالغة الصعوبة والأهمية. فيما يلي بعض التحديات التي تظهر عند استخدام سياسة "أحضر مفتاحك الخاص" (BYOK) في بيئة الحوسبة السحابية الهجينة.

إدارة المفاتيح الموحدة: إدارة المفاتيح عبر السحابات المتعددة تزيد من التعقيد التشغيلي وتقلل الأداء، لأنه من المقلق للغاية بالنسبة للمؤسسات إدارة دورة حياة مفاتيح التشفير مثل تدوير المفاتيح وإبطالها وإدارتها.

قابلية التشغيل البيني: إن مفتاح تشفير واحد لخدمات سحابية مختلفة يسهل معاناة المؤسسات بسبب الأنواع المختلفة من واجهات برمجة التطبيقات (APIs) ومجموعات تطوير البرامج (SDKs) وواجهات البرمجة الأخرى المتاحة لدى مختلف مزودي الخدمات السحابية.

الامتثال والسيادة: إن ضمان الامتثال للمتطلبات التنظيمية المتنوعة وقوانين سيادة البيانات عبر مختلف الولايات القضائية قد يكون أمراً صعباً، حيث قد يكون لدى مزودي الخدمات السحابية المختلفين معايير وممارسات مختلفة.

المخاطر الأمنية: يمكن أن يشكل وجود هجوم سطحي موسع في بيئة متعددة السحابات تهديدًا كبيرًا للمؤسسات إذا فشلت في تحديث سجل التدقيق أو تحسين سياسات التشفير وبروتوكولات الأمان الخاصة بها.

لمساعدة المؤسسات التي تستخدم سياسة إحضار أجهزة الكمبيوتر الشخصية (BYOK) في بيئة متعددة السحابات، يمكن تطبيق بعض الممارسات مثل ما يلي.

سياسات المفاتيح الموحدة: يساعد تطبيق سياسات التشفير المتسقة عبر جميع المنصات على توحيد بروتوكولات الأمان وإنفاذها.

أتمتة إدارة المفاتيح: استخدام أدوات وبرامج أتمتة BYOK لإدارة عمليات دورة حياة المفاتيح عند انتهاء صلاحيتها أو عندما تصبح عرضة لهجمات التهديد.

إجراء عمليات تدقيق منتظمة: إن معالجة الثغرات وقضايا الامتثال والالتزام التنظيمي بشكل منتظم يساعد على الامتثال للمتطلبات التنظيمية في الوقت المحدد.

تجزئة البيانات: يساعد فصل البيانات الحساسة والسرية عن البيانات غير الحساسة على تطبيق سياسات الأمان بشكل مناسب. وبهذه الطريقة، يمكن للمؤسسات تطبيق قواعد أمان قوية على التطبيقات ذات القيمة العالية.

تخطيط التعافي من الكوارث: يساعد تطوير أساليب التعافي من الكوارث المؤسسات على استعادة الإجراءات المشفرة التي يمكن استعادتها بسرعة وأمان في حالة حدوث عطل أو اختراق للبيانات.

يساعد فحص دور BYOK المؤسسات على تحديد كيفية تعزيز حالات استخدامه لأمن البيانات، وضمان الامتثال التنظيمي، وتوفير تحكم أكبر في مفاتيح التشفير داخل بيئات الحوسبة السحابية.

استكشاف التطبيقات المتعددة لخاصية "أحضر مفتاحك الخاص"

السماح بإحضار أغراضك الشخصية في الصناعات الخاضعة للتنظيم

تُعدّ قطاعات مثل الرعاية الصحية والحكومة والتمويل والمعاملات عبر الحدود من بين القطاعات التي تخضع لأنظمة صارمة نظرًا لوجود معلومات حساسة تخص المستخدمين والعملاء والجهات الحكومية. لذا، يلعب تطبيق حلول "أحضر مفتاحك الخاص" (BYOK) في مثل هذه البيئات شديدة التنظيم دورًا حاسمًا في تأمين وحماية البيانات والتطبيقات الحيوية من الوصول غير القانوني والهجمات الخبيثة. فيما يلي دراسة حالة تشمل دولتين عالميتين تتمتعان بقوانين صارمة لحماية البيانات، وهما الولايات المتحدة الأمريكية والاتحاد الأوروبي، تُظهر قصور أنظمة حماية البيانات فيهما.

يجب أن تخضع أي بيانات شخصية يتم نقلها من الاتحاد الأوروبي لقواعد اللائحة العامة لحماية البيانات (GDPR) وأن تضمن حماية البيانات بشكل كافٍ ضد الهجمات وفك التشفير. في هذه الحالة، استخدم مُشغّل من الاتحاد الأوروبي مزود خدمة Google Analytics مقره في الولايات المتحدة أثناء نقل البيانات إلى الولايات المتحدة. وقد مكّن هذا الإجراء الوكالة الأمريكية من فك تشفير البيانات، حيث اعتمد المُشغّل على البنود التعاقدية القياسية (SCCs)، أي تشفير البيانات المخزنة. أصدرت هيئة حماية البيانات النمساوية حكمًا في هذا الشأن، وقررت أن البيانات المنقولة لا تفي بمعايير الحماية التنظيمية المعمول بها في المنطقة الاقتصادية الأوروبية (EEA). وقد أدى هذا الحادث إلى اللجوء إلى استخدام تقنية "أحضر مفتاحك الخاص" (BYOK) في الحالات التي تكون فيها قواعد وقوانين حماية البيانات غير كافية، مما يؤدي إلى فك تشفير البيانات والتطبيقات.

استخدام BYOK في تطبيقات SaaS وتطبيقات المؤسسات

ازدادت الحاجة إلى أنظمة إدارة وثائق آمنة وعالية الأداء في مختلف القطاعات. ويتضح ذلك من دراسة الحالة التالية التي أجرتها شركة أنتي ماتر لصالح شركة آيرونكلاد، إحدى شركات قائمة فورتشن 50 ، وهي منصة لإدارة دورة حياة العقود.

طالب عميل Ironclad بالتحكم الكامل في أمن البيانات وتشفيرها، مما دفع منصة إدارة دورة حياة العقود إلى طلب مساعدة Antimatter. وقد ساعدت Antimatter في بناء حل BYOK في غضون أسابيع، مما مكّن Ironclad من تقديم وظائف أمان متقدمة للمستخدمين، تتميز بأداء أمني ممتاز، وسجل تدقيق شامل، وشفافية عالية مع تأثير ضئيل على أداء التطبيق. وبذلك، يوفر حل BYOK لبرمجيات SaaS منصةً أكثر أمانًا لإدارة المستندات لمستخدمي Ironclad.

بعد استعراض حالات استخدام وفوائد سياسة إحضار المفاتيح الشخصية (BYOK)، دعونا نتعمق في التحديات والحلول، لمساعدة المؤسسات على اكتساب فهم أعمق لتطبيقها

معالجة معوقات برنامج "أحضر جهازك الخاص" بحلول فعّالة

يُعدّ تطبيق سياسة "أحضر مفتاحك الخاص" (BYOK) حلاً أساسياً للمؤسسات التي تسعى لحماية بياناتها وتطبيقاتها في بيئة الحوسبة السحابية. ولكن من جهة أخرى، فإن التحديات التي تطرحها هذه السياسة، والمتعلقة بإدارة المفاتيح، والمخاطر الأمنية، والتكامل مع الأنظمة القديمة، أمورٌ يجب معالجتها قبل البدء بعملية التطبيق. دعونا نلقي نظرة على تحديات سياسة "أحضر مفتاحك الخاص" وكيفية التغلب عليها.

تحديات إدارة المفاتيح: من المعروف أن مفاتيح التشفير تُعدّ بوابات للمهاجمين والمتسللين للوصول إلى المعلومات الحساسة. لذا، من الضروري التعامل مع هذه المفاتيح بطريقة آمنة وموثوقة، تتسم بالمتانة والقوة الكافية لمقاومة اختراقات البيانات والهجمات. فيما يلي أهم الجوانب التي يجب مراعاتها عند مواجهة تحديات إدارة المفاتيح.

- يجب أن يكون توليد وتوزيع المفاتيح على الأطراف آمناً ومأموناً، دون أي مساس بوظائفها ومصداقيتها.

- تأمين مفاتيح التشفير في وحدات أمان الأجهزة (HSMs) أو خزائن المفاتيح أو أجهزة التخزين الأخرى التي تمنع الوصول غير المصرح به والسرقة وفقدان البيانات.

- تطبيق ضوابط وصول دقيقة، أو الوصول القائم على الأدوار، أو أقل الامتيازات التي تسمح فقط للأشخاص أو المستخدمين المصرح لهم بتشغيل التطبيق أو البيانات.

المخاطر الأمنية: كل معلومة في عالمنا اليوم تُعدّ مصدرًا قيّمًا للدخل، ما يستدعي عناية فائقة لحمايتها. يُشكّل تبادل مفاتيح التشفير بين المؤسسات ومزودي الخدمات السحابية خطرًا كبيرًا على المهاجمين لفك تشفيرها وقراءة البيانات. كما يُشكّل سوء إدارة المفاتيح، كعدم تدويرها أو عدم تحديث سياسات تشفيرها، تهديدًا أمنيًا خطيرًا يستدعي المراقبة المستمرة. فيما يلي بعض الإجراءات الوقائية التي تُساعد المؤسسات على البقاء متيقظة ومُطّلعة.

- استخدم أساليب التشفير التام للمفاتيح عند نقلها من المؤسسة إلى مزود خدمة الحوسبة السحابية. وتأكد أيضاً من نقلها عبر قنوات آمنة ومشفرة مثل TLS.

- استخدم أدوات إدارة معلومات وأحداث الأمان (SIEM) لتحليل السجلات بحثًا عن أنشطة مشبوهة وحوادث أمنية محتملة.

- إجراء دورات تدريبية وورش عمل منتظمة للموظفين حول أهمية إدارة المفاتيح وضرورتها في عالمنا الرقمي اليوم.

- قسّم مسؤوليات الموظفين الذين يتعاملون مع مفاتيح التشفير. هذا يضمن أن يقتصر العمل على الموظفين المصرح لهم فقط فيما يتعلق بعمليات إدارة المفاتيح.

التكامل مع الأنظمة الحالية: على الرغم من أن تطبيق سياسة "أحضر مفتاحك الخاص" (BYOK) يبدو عمليةً سهلة، إلا أنه يتطلب توافقًا معينًا مع البنية التحتية الحالية، فهو نهج حديث يتميز بسياسات تشفير متقدمة، ودعم واسع لواجهات برمجة التطبيقات (API)، وعدم وجود قيود على الأجهزة والتقنيات. في المقابل، تحتاج البنية التحتية الحالية، التي تُعتبر قديمة من حيث الأداء والاعتمادية وكفاءة التشغيل، إلى التحديث لضمان تكامل ناجح وسلس. فيما يلي بعض الاعتبارات التي يجب مراعاتها قبل تطبيق سياسة "أحضر مفتاحك الخاص" (BYOK) مع نظام قديم.

- إن وجود أداة ترجمة تشفير مثل برامج التغليف أو بوابات التشفير يسد الفجوة بين نظام BYOK والأنظمة القديمة.

- تطوير أساليب تكامل بديلة مثل واجهات برمجة التطبيقات أو مجموعات تطوير البرامج أو تخصيصها لتناسب كلاً من أنظمة BYOK والأنظمة القديمة.

- النظر في استراتيجيات الترحيل التدريجي التي تختبر وتتحقق من صحة كل وظيفة من وظائف الأنظمة القديمة بما يتماشى مع حل BYOK.

- يساعد تحديث قيود الموارد مثل الأجهزة أو البرامج على الارتقاء بالبنية التحتية القديمة إلى معايير حلول BYOK.

تدريب المستخدمين وتوعيتهم: يُعدّ تثقيف المستخدمين والموظفين حول أهمية حلول "أحضر جهازك الخاص" (BYOK) مهمة أساسية للمؤسسات التي تستعد لتطبيقها. بدءًا من شرح المفهوم التقني وصولًا إلى توضيح وظائف الأداة وحالات استخدامها، تُعدّ جلسات التوعية والتدريب ضرورية لتعزيز نقل المعرفة بسرعة وكفاءة الاستخدام. باتباع الممارسات التالية، تستطيع المؤسسات تثقيف المستخدمين ونشر الوعي.

- إجراء ورش عمل وتدريب للمستخدمين حول نظام BYOK من قبل خبراء قادرين على تبسيط المفهوم التقني.

- نشر الوعي حول الحل ودوره بالنسبة للمنظمة.

- إنشاء برامج تدريب مستمرة تتضمن منتديات عبر الإنترنت وندوات عبر الإنترنت وجلسات حيث يمكن للمستخدمين التفاعل بنشاط وحل الاستفسارات والتوضيحات.

ومن أجل المضي قدماً، من الضروري فهم التطورات التي شهدها نظام BYOK، والاتجاهات الناشئة، وكيف يخدم نظام BYOK مختلف البيئات.

ما وراء الأساسيات: إمكانيات متقدمة لخاصية إحضار مفتاحك الخاص

دور وحدات إدارة الأجهزة في برنامج BYOK

يُعدّ دور وحدات أمان الأجهزة (HSMs) في نظام BYOK بالغ الأهمية، إذ تُسهم في توليد وتخزين مفاتيح التشفير بشكل آمن. وتضمن هذه الوحدات عدم كشف مفاتيح التشفير مطلقًا من خلال تنفيذ عمليات التشفير وفك التشفير والتوقيعات الرقمية في بيئة معزولة عن التطبيق. وبهذه الطريقة، تُساعد وحدات أمان الأجهزة المؤسسات على تجنب الوصول غير المصرح به والتلاعب المادي. وبالتالي، يُوفر دمج وحدات أمان الأجهزة في نظام BYOK مستوىً عاليًا ومُعززًا من الحماية، مما يُتيح استخدام نسخة أكثر تطورًا من هذا النظام، قادرة على العمل في تطبيقات وبيئات أكثر تقدمًا.

استخدام BYOK في بيئة إنترنت الأشياء

يتزايد اعتماد إنترنت الأشياء في مختلف الصناعات ووحدات التصنيع لتعزيز الكفاءة التشغيلية والأداء. ويساهم استخدام أجهزة إنترنت الأشياء في تحسين التفاعل بين الإنسان والآلة. وفي الوقت نفسه، من الضروري تأمين البيانات المُولّدة عبر الأجهزة والمستشعرات من المتسللين الداخليين وقراصنة البيانات. ويمكن لتطبيق إنترنت الأشياء القائم على مبدأ "أحضر مفتاحك الخاص" (BYOK) أن يساعد الصناعات على معالجة المشكلات الأمنية بسرعة. ابدأ بدمج إدارة المفاتيح، ثم انتقل إلى تحديد موقع كل جهاز من أجهزة إنترنت الأشياء باستخدام تشفيرات المفاتيح اللازمة من خدمة إدارة المفاتيح.

تخيل شركة لتصنيع أجهزة المنزل الذكي تستخدم أجهزة إنترنت الأشياء لإنشاء البيانات ونقلها. يساعد تطبيق نظام "أحضر مفتاحك الخاص" (BYOK) أصحاب المنازل على إنشاء مفاتيح التشفير الخاصة بهم وإدارتها، مما يسهل التحكم الشامل في البيانات الشخصية وسجلات التدقيق وتفاصيل التغذية ومراقبتها. وهذا يضمن حماية بيانات أصحاب المنازل بشكل كافٍ حتى في حالة حدوث اختراق أمني في البنية التحتية السحابية لمزود الخدمة.

BYOK في البيانات الضخمة

تُعرف مجموعات البيانات الضخمة، التي تُستقى من مصادر متعددة وتتميز بضخامتها وتعقيدها وصعوبة معالجتها بالطرق التقليدية، باسم البيانات الضخمة. وتتعامل قطاعات مثل التمويل والحكومة والرعاية الصحية مع البيانات الضخمة، ساعيةً لإيجاد حلول تُعزز أمن البيانات وتشفيرها. ويُمكّن تشفير البيانات الضخمة بتقنية "أحضر مفتاحك الخاص" (BYOK) المؤسسات من التحكم الكامل في سلامة البيانات وأمنها وسيادتها.

تخيل قطاعًا مصرفيًا يتلقى بيانات من مصادر متعددة يوميًا، تشمل تفاصيل بطاقات الائتمان، وعمليات المعاملات، وطلبات القروض، وغيرها من بيانات المستخدمين. إن تبسيط هذه البيانات وتأمينها عملية تستغرق وقتًا طويلًا وتُعدّ تحديًا كبيرًا. مع حل "أحضر مفتاحك الخاص" (BYOK)، يمكن للجهة إنشاء مفاتيح تشفير خاصة بها، تُستخدم لتشفير البيانات وتطبيق سياسات أمنية قوية وفعّالة، قادرة على التصدي لاختراقات البيانات والهجمات الإلكترونية. كما يُساعد هذا الحل القطاع المصرفي على مواكبة أحدث بروتوكولات الأمان، حتى في حال اختراق البنية التحتية لمزود خدمة الحوسبة السحابية.

الاتجاهات المستقبلية لسياسة إحضار أغراضك الشخصية

نماذج انعدام الثقة

كما يوحي الاسم، هذا نهج أمني متقدم لا يعتمد على الثقة في الموظفين الداخليين أو الخارجيين. ويعتمد فقط على التحقق والمصادقة المقدمة من قبل الموظفين الذين يحاولون الوصول إلى البيانات.

تكامل التعلم الآلي

بفضل دمج التعلم الآلي في أنظمة إدارة المفاتيح، يمكن للمؤسسات معرفة المزيد عن أنماط استخدام المفاتيح، وتحديد وتعيين ترددات تدوير المفاتيح، وإجراء تنبؤات أخرى مسبقًا، مما يؤدي إلى تحسين عمليات إدارة المفاتيح.

تقنية البلوك تشين لإدارة المفاتيح

يضمن السجل الرقمي غير القابل للتغيير، والذي لا يمكن تعديله أو حذفه، شفافية وأمانًا مُعززين لسلامة البيانات. وبفضل هذه الخاصية، تستطيع المؤسسات تتبع جميع إدخالات البيانات المتعلقة بإنشاء المفاتيح وتوزيعها وإلغائها وإلغائها، مما يوفر سجلًا واضحًا وقابلًا للتدقيق يدعم الامتثال للوائح.

معايير قابلية التشغيل البيني

بفضل اتباع نهج موحد للتكامل، تستطيع المؤسسات العمل بسهولة مع مختلف مزودي خدمات الحوسبة السحابية. كما يُسهّل هذا النهج عملية نقل ودمج مفاتيح التشفير بين مختلف المنصات، مما يُعزز المرونة والكفاءة التشغيلية.

بشكل عام، تبدو التوجهات المستقبلية لسياسة إحضار الأجهزة الشخصية (BYOK) واعدة ومتقدمة للغاية، مما يُمكّن المؤسسات من العمل بكفاءة وفعالية أكبر

هل تبحث عن حلول فعّالة لإدارة معلومات مؤسستك؟

اكتشف إمكانياتنا في إدارة محتوى المؤسسات.

نقدم لكم HYOK

احتفظ بمفتاحك الخاص

الاسم واضح تمامًا في معناه، وهو الاحتفاظ بمفاتيح التشفير التي تُنشئها المؤسسات وتُولدها وتُخزنها. في هذه الحالة، لا يحق للمؤسسات نقل المفاتيح بشكل آمن إلى مزود خدمة سحابية، بل تمتلكها ملكية كاملة. بهذه الطريقة، يمكن للشركات العاملة في بيئات حساسة وخاضعة للرقابة دمج تقنية "أحضر مفتاحك الخاص" (BYOK) لحماية خصوصية البيانات حتى أثناء وجودها في بيئة سحابية مشتركة. بعبارة أخرى

، تخيل "أحضر مفتاحك الخاص" (HYOK) كمنزلك الخاص، حيث تتمتع بحقوق كاملة وسيطرة تامة على الوصول إلى المفاتيح.

أهمية HYOK

دعونا نحلل فوائده

تعزيز الأمان: هذه هي أهم ميزة في HYOK، حيث تمنح المؤسسات تحكمًا كاملًا في من يمكنه الوصول إلى تطبيقاتها. وهذا يمكّن المؤسسات من منع وحماية بياناتها من تدخلات الأطراف الخارجية.

إدارة المفاتيح المرنة: باستخدام HYOK، يمكن للمؤسسات دمج مفاتيح التشفير الخاصة بها مع أنظمة الأمان المتقدمة الأخرى، مما يساعد في تدوير المفاتيح وإدارتها وتخزينها.

غير قابل للوصول في بيئة متعددة السحابات: يمكن للمؤسسات التي تستخدم بيئة متعددة المستأجرين وتشارك البنية التحتية مع مؤسسات مختلفة أن تطمئن إلى أن مفاتيح التشفير الخاصة بها لا يمكن الوصول إليها أو اختراقها من قبل أعضاء الفريق الآخرين.

استمرارية الأعمال: يمكن للمؤسسات التغلب على أي كارثة بغض النظر عن فشل خدمة الحوسبة السحابية، وذلك بفضل الملكية الكاملة لمفاتيح التشفير وإجراءات استعادة الكوارث القوية المعمول بها.

الالتزام بالامتثال: يتطلب الامتثال الصارم للوائح والقوانين ملكية كاملة لمفاتيح التشفير، ويساعد HYOK في إنشاء والحفاظ على الالتزام بالامتثال المحدث للمؤسسات التي تعمل في بيئات مقيدة.

بشكل عام، يقدم HYOK نهجًا أمنيًا أكثر تطورًا وعمليات إدارة مفاتيح محسّنة للمؤسسات التي تكافح لتحقيق كلا الهدفين.

رغم اتساع نطاق خدمات HYOK وأهميتها، إلا أن دمجها ليس بالأمر السهل. لذا، فإن الإلمام بالتحديات واستراتيجيات مواجهتها يُساعد المؤسسات على البقاء على اطلاع دائم ومواكبة التطورات.

التحديات والاستراتيجيات في تطبيق نموذج HYOK

زيادة المسؤولية: في HYOK، تتحمل المؤسسات المسؤولية الكاملة عن مفاتيح التشفير، مما يؤدي إلى تحسين صيانة مفاتيح التشفير التي تشمل تدابير أمنية شاملة وسياسات تشفير قوية وتدابير متقدمة أخرى، مما ينتج عنه تكاليف إضافية.

الاستراتيجية: استخدام أجهزة مخصصة لإدارة المفاتيح تشمل جميع الوظائف اللازمة للتشفير الآمن، بدءًا من تطبيق السياسات وصولًا إلى حفظ سجلات التدقيق. سيؤدي ذلك إلى زيادة الأمان مع تقليل التكاليف التشغيلية.

مشاكل قابلية التوسع: إن وجود عملية إدارة رئيسية تدعم احتياجات الأعمال المتنامية مثل كميات كبيرة من البيانات يمثل تحديًا كبيرًا للمؤسسات التي تعمل بحل HYOK.

الاستراتيجية:

يمكن أن يساعد الاستفادة من حلول إدارة المفاتيح السحابية الأصلية المؤسسات على التكامل مع البنية التحتية المحلية، وتحقيق التوازن بين تحديات قابلية التوسع وقابلية التشغيل البيني ضمن نطاق التحكم.

توافر المفاتيح وأداؤها: إن إدارة مفتاح تشفير واحد لكل منصة وموقع يمكن أن يعيق أداء عمليات إدارة المفاتيح.

الاستراتيجية: يساعد تطبيق عمليات إدارة المفاتيح الاحتياطية المؤسسات على الاحتفاظ بمفاتيح التشفير لفترات زمنية محددة فقط. كما أن تحسين أداء المفاتيح باستخدام أجهزة عالية الأداء يُحسّن دورة حياة المفاتيح وخوارزميات استرجاعها، مما يؤدي إلى تحسين الأداء.

إدارة الوصول: مع استمرار سيطرة المؤسسات على المفاتيح، يصبح من الصعب وجود مستخدم أو موظف واحد مصرح له.

الاستراتيجية: يضمن التحكم في المستخدمين من خلال تطبيق نظام وصول صارم عبر المصادقة والتحقق، أن عددًا محدودًا فقط من المستخدمين المصرح لهم يمكنهم التعامل مع مفاتيح التشفير وإدارتها. وبهذه الطريقة، تستطيع المؤسسات الحد من وصول المستخدمين، واكتشاف المهاجمين الخبيثين، وتقديم التقارير في الوقت المناسب.

BYOK مقابل HYOK

بعد أن تناولنا جميع جوانب نظام HYOK، دعونا نلقي نظرة على نظام BYOK مقابل نظام HYOK

التفاصيل | أحضر جهاز الكمبيوتر الخاص بك | هيوك |

|---|---|---|

يتحكم | إنشاء وتوليد مفاتيح التشفير، والتي يتم نقلها لاحقًا بشكل آمن إلى مزود خدمة الحوسبة السحابية. | تحكم بشكل كامل في مفاتيح التشفير، لأنها تُنشأ وتُخزن داخل البنية التحتية للمؤسسة. |

اندماج | يملك مزود الخدمة السحابية إمكانية الوصول إلى مفاتيح التشفير، ولديه القدرة على إلغائها أو تغييرها. قد يؤدي ذلك إلى ثغرة في نظام الأمان. | يتم الاحتفاظ بمفاتيح التشفير داخل مقر المنظمة، مما يوفر أمانًا وأداءً معززين. |

التبعية | هنا، تعتمد المؤسسات على مزود خدمة سحابية لإدارة العمليات الرئيسية. | تتحمل المنظمة المسؤولية الكاملة عن مفاتيح التشفير. |

وبالتالي، يقدم تحليل المقارنة لمحة موجزة عن كل من BYOK وHYOK. اختر نموذج التشفير الذي يتوافق بشكل أفضل مع عمليات شركتك واحتياجاتها وأهدافها.

أفضل ممارسات برنامج "أحضر جهازك الخاص"

مع اقترابنا من نهاية المدونة، دعونا نتناول بعض أفضل ممارسات BYOK التي يمكن أن تساعد المؤسسات على امتلاك تقنيات BYOK متقدمة لتعزيز جوانب الأمن والتشغيل والامتثال.

أفضل الممارسات الأمنية

- استخدم أساليب توليد مفاتيح قوية ومتينة من الناحية التشفيرية يصعب اختراقها.

- قم بتدوير المفاتيح بشكل منتظم وأضف سياسات انتهاء الصلاحية للمفاتيح الحساسة، مما يقلل من إمكانية استخدامها بشكل مفرط.

- قم بتطوير إجراءات النسخ الاحتياطي والاستعادة للمفاتيح لاستعادتها في حالة فقدان البيانات أو تعطل النظام.

- تأمين مفاتيح التشفير باستخدام الخوارزميات المذكورة في معايير الأمان، مما يجعلها عرضة للهجمات المشفرة.

- قم بتشفير البيانات باستخدام مفاتيح التشفير قبل تخزينها أو نقلها

أفضل الممارسات التشغيلية

- قم بتخطيط وتصميم أساليب التكامل بما يتوافق مع نوع التطبيق ومنصة مزود الخدمة.

- وضع سياسات واضحة ونظيفة لإدارة المفاتيح

- أتمتة عمليات إدارة المفاتيح وفقًا لاستخدام المفاتيح وأدائها.

- تقييد وصول المستخدمين باستخدام إجراءات مصادقة قوية

- استخدم نظام إدارة المفاتيح المركزي فقط لإدارة مفاتيح التشفير في جميع أنحاء المؤسسة.

أفضل الممارسات في مجال الامتثال والحوكمة

- اكتسب فهمًا شاملاً لمتطلبات الامتثال لحماية البيانات واللوائح المتعلقة بموقعك.

- استخدم أدوات التسجيل والمراقبة التي تساعد في الصيانة الدورية لسجلات التدقيق.

- تصنيف البيانات بناءً على أهميتها وحساسيتها لتطبيق سياسات وإجراءات التشفير المناسبة.

- تطوير خطة استجابة للحوادث والحفاظ عليها، خاصة بإدارة المفاتيح والحوادث المتعلقة بالتشفير.

- تحديد الاتفاقيات التعاقدية واتفاقيات مستوى الخدمة (SLAs) التي تتناول متطلبات الإدارة الرئيسية وحماية البيانات.

خاتمة

ختامًا، يُعدّ أمن البيانات جانبًا بالغ الأهمية في عالمنا الرقمي اليوم. ويُمثّل تعزيز السيطرة على سلامة البيانات وسيادتها والامتثال للوائح التنظيمية تحديًا كبيرًا ومعقدًا للمؤسسات التي تستخدم بيئة مشتركة. وقد ساهم تطبيق مبدأ "أحضر مفتاحك الخاص" (BYOK) في مساعدة المؤسسات على تجاوز هذا التحدي من خلال منحها ملكية مفاتيح التشفير التي تلعب دورًا محوريًا في تأمين وحماية التطبيقات والبيانات الموجودة في البنية التحتية السحابية العامة. وبفضل هذه السيطرة، تستطيع المؤسسات تتبّع المستخدمين الذين يحاولون اختراق البنية التحتية أو التلاعب بها. كما يُساعد مبدأ BYOK في ضمان الامتثال للوائح التنظيمية المتعلقة بمواقع تخزين البيانات، مما يُقلّل من العقوبات والغرامات.

وبالتالي، فإن اعتماد تقنية "أحضر مفتاحك الخاص" (BYOK) يُفيد المؤسسات التي تسعى جاهدةً لتحسين وتطوير بروتوكولات وسياسات الأمان، حيث أثبتت هذه التقنية أنها إضافة قيّمة تُسهم في تعزيز أمان المؤسسات ورفع مستوى أدائها التشغيلي! اغتنم هذه التقنية التي ستُحدث ثورةً في العالم الرقمي!