دليل شامل للتحقق من الهوية من الجيل التالي: كيف يعمل ولماذا هو مهم

مقدمة

عملية احتيال كبرى، شملت 500,000 دولار أمريكي، صناديق التقاعد الأسترالية بسبب عدم كفاءة التحقق القائم على المعرفة، نتيجةً لاختراق بيانات تسجيل الدخول (كلمات مرور متكررة وضعيفة). في الواقع، ووفقًا لتقرير Pindrop ، نجح المحتالون في 92% من أسئلة المصادقة القائمة على المعرفة (KBA)، بينما واجه المستخدمون الحقيقيون صعوبةً في الوصول إلى 42%. وبما أن KBA أثبتت عدم كفاءتها في عام 2025، فإن الخطوة الثورية التالية هي حلول التحقق من الهوية من الجيل التالي .

هذه المدونة بمثابة رحلة استكشافية لأفق التقنيات والأدوات الجديدة للتحقق من الهوية من الجيل التالي، والتي تحمي المعلومات من اختراقات البيانات وسرقة الهوية. وتتناول المدونة آلية عمل التحقق من الهوية من الجيل التالي وأهميته، مع شرح حالات استخدامه.

ما هو التحقق من الهوية؟

هي عملية التحقق من صحة هوية الشخص المُدّعى بها للوصول إلى أي موارد (مكان، بيانات، أو خدمة) يحق له الوصول إليها. تُعدّ هذه العملية بالغة الأهمية للحدّ من انتحال الهوية الذي قد يُفضي إلى عواقب وخيمة. مع ذلك، فشلت أساليب التحقق من الهوية التقليدية في حماية البيانات بسبب التطورات التكنولوجية المتسارعة في الهجمات الإلكترونية. تتجاوز تقنيات التحقق من الهوية الحديثة مجرد تحديد الهوية؛ فهي تُعنى بتفويض الشخص المناسب من خلال التعرّف على سماته الفريدة.

كيف تعمل تقنية التحقق من الهوية من الجيل التالي؟

يعمل كل نوع من أنواع التحقق من الجيل التالي بطريقة فريدة. ومع ذلك، تتضمن العملية النهائية مسح هوية المستخدم والتحقق منها ومصادقتها والتأكد من صحتها. من الضروري فهم كل طريقة ووظيفتها لمعرفة أقصى مستوى من الحماية التي توفرها.

1. المصادقة البيومترية:

تعتبر المصادقة البيومترية الطريقة المفضلة للتعرف على الهوية نظرًا لتوافر تقنيات المسح الضوئي بسهولة ودقتها في اكتشاف السمات الفريدة للشخص.

التعرف على الوجه:

يتعرف الماسح الضوئي على ملامح الوجه ويقارنها بصور المستخدم المُحدثة في قاعدة البيانات، ثم يؤكد هوية الشخص. وهو متوفر بسهولة على الهواتف المحمولة وأجهزة الكمبيوتر المحمولة وأي جهاز مزود بكاميرا.

مسح بصمات الأصابع:

تمامًا مثل مسح الوجه، يُستخدم مسح بصمات الأصابع على نطاق واسع للكشف عن بصمة المستخدم الأصلية المُدخلة أثناء عملية إعداد الأمان. يُسهّل هذا الوصول للمستخدمين، خاصةً إذا كانوا يستخدمون هاتفًا مزودًا ببصمة إصبع. هذه الميزة متوفرة عادةً في الهواتف والأجهزة اللوحية وأجهزة الكمبيوتر المحمولة وغيرها، مما يوفر طريقة فعّالة وموثوقة للتحقق من الهوية.

التعرف على الصوت:

تتميز هذه الطريقة في تحديد الهوية بدقة عالية في التعرف على الخصائص الصوتية كالنبرة واللهجة والإيقاع والأسلوب ونمط الكلام ودرجة الصوت. حتى لو حاول المحتالون تقليد صوت المستخدم باستخدام الذكاء الاصطناعي، فإن أدوات التعرف ترفض الوصول بسرعة وتُنبه المستخدم إذا لم يعكس الصوت خصائص بشرية مميزة للمستخدم الشرعي.

مسح قزحية العين أو شبكية العين:

بفضل تفوقها على جميع الطرق الأخرى، لا يمكن التحايل على مسح قزحية العين أو شبكية العين بأي أساليب احتيالية. ونظرًا لمتطلباتها الصارمة للتحقق من الهوية، تستخدم هذه الطرق الأنماط الفريدة في عيون الأفراد للتحقق من هويتهم. وهذا يُعدّ من أكثر أشكال المصادقة البيومترية أمانًا.

2. كشف الحيوية

كامتداد للتحقق البيومتري، تُقرّب هذه الطريقة الأمن خطوةً نحو الكمال. قد يلجأ المحتالون إلى انتحال الهوية باستخدام تقنيات التزييف العميق، أو الصور، أو مقاطع الفيديو، أو الأقنعة، أو غيرها من أساليب الإثبات. وفي أسوأ الأحوال، قد يستخدم المحتالون وجه المستخدم فاقد الوعي للتعرف عليه. يتيح برمجة كاشف حيوية في أنظمة القياسات الحيوية طلب حركات معينة من المستخدم للتأكد من أنه شخص حقيقي وواعٍ. تُستخدم أنواع مماثلة من التعرف في عمليات التعرف البيومترية الأخرى. على سبيل المثال، في مسح بصمات الأصابع، يتحقق النظام من الطاقة الكهربائية في الجسم ويُسخّنه للكشف عن حيويته.

الطرق المستخدمة للكشف عن حيوية الكائن:

- رسم الخرائط ثلاثية الأبعاد للعمق: تحليل ومسح عمق الإصبع أو الوجه أو قزحية العين أو أي سمة بيومترية أخرى للكشف عن الشخص الحقيقي أو المورد ثنائي الأبعاد.

- كشف الرمش: سيطلب النظام من المستخدم أن يرمش ثلاث مرات أو أن يقوم بأي تعبير أو حركة على وجهه للتحقق من حيوية ومصداقية الهوية المزعومة.

- الأوامر الصوتية: قد تتطلب بعض الأنظمة من المستخدم نطق عبارة أو إجراء محادثة للتحقق.

3. الذكاء الاصطناعي والتعلم الآلي:

بفضل الوصول إلى كميات هائلة من البيانات وخوارزميات التعلم الآلي وأنماط الهوية، يكتشف الذكاء الاصطناعي والتعلم الآلي الأنماط المشبوهة، ويساعد في التحقق من الهويات، ويكشف عن الحالات الشاذة في الوقت الفعلي.

يكشف النظام عن الاحتيال من خلال تحليل السلوك غير المعتاد، مثل عمليات تسجيل الدخول من أجهزة ومواقع غريبة، وما إلى ذلك. ومن خلال إخطار المستخدمين الشرعيين بهذه الأنشطة والتحقق منها على أجهزتهم الأخرى، تعمل تقنيات الذكاء الاصطناعي والتعلم الآلي على تقليل الوصول غير المصرح به وسرقة الهوية وفقدان البيانات.

حتى لو تمكن المحتالون من اختراق نظام الأمان، فمن المستحيل الحصول على أي معلومات، إذ يمكن للذكاء الاصطناعي والتعلم الآلي تعديل عملية المصادقة بناءً على دور المستخدم، ووقت تسجيل الدخول، ونوع الجهاز، وعنوان IP، والموقع الجغرافي. إلى جانب أسلوب المصادقة المستمر، يوفر الذكاء الاصطناعي والتعلم الآلي حماية فائقة لهوية المستخدم وبياناته، مما يجعل عملية التحقق من الهوية أكثر ذكاءً وقدرةً على التكيف مع التهديدات المستجدة.

4. التحقق من المستندات

تُعدّ الوثائق الحكومية عاملاً حاسماً في التحقق من الهوية، إذ تُثبت هوية الأفراد في جميع الإجراءات المهمة. مع ذلك، بات تزوير الوثائق ممارسة شائعة بين المحتالين للوصول بسهولة إلى الموارد والتسهيلات المخصصة للمستخدمين الشرعيين. لم يعد التحقق اليدوي من الوثائق كافياً لكشف عمليات التزوير المتقدمة. لذا، حرصاً على موثوقية الوثائق وسهولة الوصول إليها، تبنّت المؤسسات حلولاً للتحقق من الوثائق .

حلول التحقق من المستندات على برامج وأجهزة متخصصة مصممة خصيصًا لمساعدة الموظف البشري في عملية التصديق. تبدأ هذه الحلول بمسح المستندات المُقدمة، والتحقق منها عبر قواعد البيانات، مثل قواعد بيانات العقوبات الدولية، والشخصيات السياسية البارزة، ومكافحة غسل الأموال، وغيرها من الموارد الرقمية، وذلك بمسح رموز الاستجابة السريعة (QR) الفريدة الموجودة في المستند، والتحقق من صحتها لمنح الوصول. كما تستخدم هذه الحلول تقنية التعرف الضوئي على الأحرف (OCR) المدعومة بالذكاء الاصطناعي لاستخراج البيانات والتحقق من صحتها، بالإضافة إلى تقنيات متقدمة لكشف الاحتيال، مثل التحقق من التلاعب، والصور المجسمة، وغيرها من ميزات الأمان.

بعد كل هذه التحققات، يقوم الموظفون بتحليل نتائج التحقق يدويًا، وإذا وُجدت أي سيناريوهات غير عادية أو مشبوهة، فإنهم يبادرون إلى اتخاذ الإجراءات اللازمة. وبذلك يتم ضمان فحص أمني مزدوج الطبقات.

5. التحليلات السلوكية

تُعدّ هذه الطريقة متطورة للغاية، إذ تتعقب أدقّ أنماط سلوك المستخدم لكشف المتطفلين. ومن بين هذه الأنماط الفريدة التي يتم تتبعها وتعديلها: سرعة الكتابة، وحركات الفأرة، وطريقة استخدام الهاتف، وغيرها. كما تُحلّل هذه الطريقة وتقارن أساليب تفاعل المستخدم مع هاتفه أو جهازه اللوحي (مثل أنماط التمرير، وضغط اللمس).

يراقب النظام باستمرار أي خلل دون التأثير على تجربة المستخدم. حتى في حال تمكن المتسللون من اختراق النظام، فإن هذه الطريقة تحميه بكفاءة من فقدان البيانات قبل فوات الأوان. كما أنها تتفادى بفعالية سرقة الهوية والاحتيال الإلكتروني والاستيلاء على الحسابات.

6. المصادقة الثنائية (TFA) والمصادقة متعددة العوامل (MFA)

هذه طريقة أمنية معروفة وفعّالة تُستخدم في الحياة اليومية. فمن خلال التحقق من الوصول باستخدام طريقتين أو أكثر للتحقق من الهوية، يواجه المحتالون صعوبة بالغة في الحصول على رمز التحقق أو الوصول إلى النظام من المستخدم الأصلي. لذا، يُنصح المستخدمون بشدة بعدم منح الوصول إلى مستخدمين آخرين أو مشاركة رموز التحقق لمرة واحدة أو كلمات المرور مع أي شخص.

تتضمن المصادقة متعددة العوامل ما يلي:

- تغيير البريد الإلكتروني

- رمز التحقق لمرة واحدة على الجهاز المفضل أو عبر البريد الإلكتروني

- أسئلة الأمان

- رموز الأجهزة

- تم إرسال الرمز عبر رسالة نصية قصيرة

- مفاتيح أمان USB

- رقم التعريف الشخصي/كلمة المرور

في الجيل التالي من التحقق من الهوية، يتم دمج هذه الأساليب مع القياسات الحيوية لزيادة الأمان بشكل أكبر.

أثبتت جميع هذه الأساليب كفاءتها مقارنةً بأنظمة التحقق من الهوية التقليدية. فهي توفر عملية تحقق متعددة الطبقات ودقيقة، تعمل على تصفية الأنشطة المشبوهة بدقة وتنبيه المستخدمين الشرعيين. وتُعد هذه التقنيات والأدوات بالغة الأهمية في مختلف القطاعات والوظائف.

هل ترغب بمعرفة المزيد عن التحقق من الهوية؟ تفضل بزيارة صفحة شركائنا.

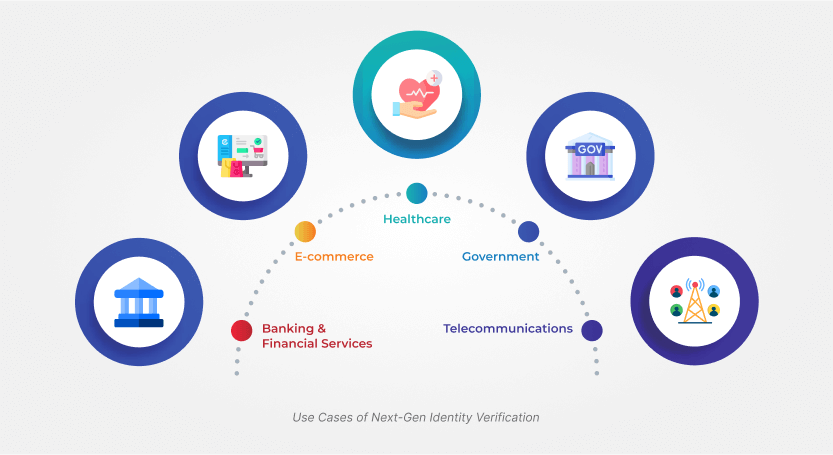

حالات استخدام التحقق من الهوية من الجيل التالي:

1. الخدمات المصرفية والمالية:

عملية إعداد العملاء: من أجل الامتثال لمتطلبات اعرف عميلك (KYC) ومكافحة غسل الأموال (AML)، يعد التحقق من المستندات في الوقت الفعلي والتعرف على الوجه أمرًا إلزاميًا أثناء عملية الإعداد عن بعد.

التقييم الائتماني: سيتم توفير التحقق البديل من خلال تقنيات التحقق من الهوية المتطورة للمناطق التي لا تتوفر فيها سجلات تقييم ائتماني من مكاتب الائتمان (مثل FICO و Equifax و TransUnion) أو كشوفات حسابات بنكية أو سجلات قروض. وبذلك، يصبح بإمكانهم الحصول على القروض والتأمين والخدمات المصرفية.

منع الاحتيال: كشف الاحتيال المدعوم بالذكاء الاصطناعي والذي يستخدم القياسات الحيوية السلوكية لتقييم نشاط المستخدم بحثًا عن السلوك غير المعتاد والهويات الاصطناعية والتزييف العميق.

أمان المعاملات: عند الوصول إلى التطبيقات المالية وإجراء المعاملات المالية أو أي ما يعادلها، يطلب النظام المصادقة متعددة العوامل مثل بصمة الإصبع أو التعرف على الوجه أو رمز المرور للتحقق من هوية المستخدم.

2. التجارة الإلكترونية:

التحقق من العمر: من أجل تقييد عمليات الشراء مثل الكحول والمحتوى المخصص للبالغين واشتراكات المقامرة والتبغ، تقوم مواقع وتطبيقات التجارة الإلكترونية بالتحقق من عمر المستخدم لأغراض الامتثال من خلال التحقق من المستندات والتعرف البيومتري.

الكشف عن الحسابات الاحتيالية: من خلال المصادقة متعددة العوامل والذكاء الاصطناعي وخوارزميات التعلم الآلي والبيانات البيومترية، يمكن حماية المستخدمين والمؤسسات من المعاملات الاحتيالية وعمليات الاحتيال التي تقوم بها البرامج الآلية والحسابات المزيفة.

3. الرعاية الصحية:

تصريح دخول الأماكن المحظورة: يُمنح الأطباء والممرضون وغيرهم من العاملين في مجال الرعاية الصحية تصريح دخول إلى مختلف أقسام وأجنحة المستشفى عبر المسح البيومتري. يساعد هذا النظام في تتبع هوية الداخلين إلى هذه الأماكن، ويضمن منع الأفراد غير المصرح لهم من الوصول إلى المناطق شديدة السرية.

التحقق من هوية المريض: أثناء قبول المريض (في الحالات غير الطارئة)، تتم مراجعة الهوية الرقمية للمريض للتحقق منها، وهو ما يمكن أن يكون مفيدًا للمطالبة بالمزايا الصحية والتأمين ومنصات الرعاية الصحية عن بعد.

الامتثال لقانون HIPAA: يساعد هذا في تأمين الوصول إلى السجلات الطبية عبر التوقيعات الرقمية والبيانات البيومترية وطرق تسجيل الدخول الآمنة لمقدمي الرعاية الصحية.

4. الحكومة:

التصويت: تسجيل هويات الناخبين من خلال القياسات الحيوية والماسحات الضوئية للوثائق الرقمية لمنع الهويات المكررة أو المزيفة.

الهويات الرقمية: تعتمد الدول التي تمتلك أكبر أنظمة للهوية الرقمية، مثل الهند وسنغافورة وإستونيا، اعتمادًا كبيرًا على الهويات الرقمية مثل "آدهار" و"بطاقة الإقامة الإلكترونية/بطاقة الهوية" و"سينغباس". وبفضل البيانات البيومترية والهويات الرقمية، يستطيع المواطنون الوصول إلى جميع الخدمات الحكومية وبرامج الرعاية الاجتماعية.

مراقبة الحدود: التحقق الآلي والأسرع من البيانات البيومترية وجوازات السفر لتحديد وتأمين أمن الحدود والسياحة للمهاجرين والسياح.

5. الاتصالات السلكية واللاسلكية:

تسجيل بطاقة SIM: يمكن تجنب إساءة استخدام بطاقات SIM باسم المستخدم الأصلي لارتكاب عمليات احتيال عن طريق استخدام المسح الضوئي الآلي للهوية والبيانات البيومترية للتحقق.

أمان الحساب: الوصول غير المصرح به إلى خدمات الاتصالات مثل:

- حساب الاتصالات متاح عبر الإنترنت أو عبر التطبيق

- ميزات إدارة بطاقة SIM

- المعلومات الشخصية المرتبطة بخدمات الهاتف المحمول/الهاتف

- باقات المكالمات أو البيانات

- الخدمات المتعلقة بالجهاز أو الرقم

يمكن التخفيف من ذلك من خلال القياسات الحيوية (التحقق من وجود الشخص)، بالإضافة إلى أشكال التحقق عبر المصادقة الثنائية والمصادقة متعددة العوامل. على سبيل المثال، المسح البيومتري للوصول إلى الهواتف، ومعاملات نظام المدفوعات الموحد، والتطبيقات.

يمكن لقطاعات مثل الطيران والتعليم والسفر والضيافة والألعاب والمجتمعات عبر الإنترنت الاستفادة من تقنيات الأمان المتقدمة هذه لتوفير حماية قوية لمواردها وعملائها.

معلومات شيقة:

هل تعلم؟ يمكن لوجهك أن يكون بمثابة هوية أو جواز سفر. على سبيل المثال، في مطار شانغي بسنغافورة، يمكن للمسافرين الصعود إلى الطائرات بمجرد مسح الوجه ضوئيًا - دون الحاجة إلى جوازات سفر!.

لماذا يُعد التحقق من الهوية من الجيل التالي أمراً مهماً؟

1. الامتثال التنظيمي:

تُلبي جميع عمليات التحقق من الهوية من الجيل التالي متطلبات الامتثال التنظيمي، مثل اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA) ومكافحة غسل الأموال (AML) ومعرفة العميل (KYC). فهي تُؤتمت جميع العمليات حتى إعداد التقارير، مما يُقلل الجهد اليدوي والأخطاء. وهذا يضمن التزام الشركات بالقوانين وتجنب الغرامات.

2. تحسين تجربة المستخدم:

لقد سهّلت هذه التقنية عملية التحقق بشكل كبير للمستخدمين، إذ تُغنيهم عن الوقوف في طوابير طويلة، وتقديم نسخ ورقية متعددة، وانتظار ردّ الموظفين. ومن خلال هذه العملية، يُمكنهم التحقق من أي عملية مصادقة في مكان مريح باستخدام بياناتهم الشخصية ووثائقهم الرقمية. وهذا يوفر راحة فائقة للمستخدمين مقارنةً بالطرق الأخرى، إذ يُتيح إجراء فحوصات آلية أو يدوية أسرع مع ضمان دقة الموافقات.

3. الكفاءة في التكلفة:

تُعدّ الجرائم الاحتيالية، كالجرائم الإلكترونية والسرقة وغيرها، مكلفةً للغاية. ومن خلال تطبيق هذه الابتكارات الرائدة، تستطيع المؤسسات وعملاؤها الحدّ من الخسائر المالية الفادحة، كما تجذب أنظمة الأمان هذه المزيد من العملاء والمستثمرين، مما يُعزز إيرادات المؤسسة. ولأن هذه الأنظمة قابلة للتطوير، فلا داعي للقلق بشأن تكاليف التوسع.

4. تأمين مستقبل الشركات:

بفضل برمجتها للتعلم المستمر، تستطيع هذه الأنظمة التكيف مع التهديدات السيبرانية المتطورة والتلاعب بالنسخة الأصلية. كما أنها تتبنى أي تغييرات جديدة في التعليمات التنظيمية. وستدعم تطبيقات Web3 وDeFi (التمويل اللامركزي) وتطبيقات الميتافيرس، التي تُعتبر مستقبل التحقق من الهوية.

الاتجاهات المستقبلية في التحقق من الهوية

- الهوية اللامركزية (DID) - يمتلك المستخدمون بياناتهم

- أنظمة الهوية المعتمدة على الهواتف المحمولة (الهويات المستندة إلى الهواتف الذكية، وبطاقات الهوية المحمولة)

- التحقق من الهوية لبيئات Metaverse/Web3

- حلول تركز على الخصوصية أولاً (إثباتات المعرفة الصفرية، PETs)

- الهويات القائمة على تقنية البلوك تشين وبيانات الاعتماد القابلة للتحقق (VCs)

- التحقق المستمر المدعوم بالذكاء الاصطناعي - تقييم المخاطر في الوقت الفعلي

- التشفير الآمن ضد الحوسبة الكمومية - الحماية من الاختراقات المستقبلية

سكوير ون: شريكك في التحقق

تُحدث SquareOne ثورة في العالم الرقمي، مستفيدةً من حلول مبتكرة رائدة. من خلال شراكتها مع Regula، تُقدم SquareOne حلولاً متطورة للتحقق من الهوية، تُساهم في حماية العملاء من الاحتيال الرقمي والتلاعب بالوثائق. انطلق في رحلتك نحو مستقبل آمن مع SquareOne.

الكلمة الأخيرة:

في ظلّ الوضع الراهن المليء بالاحتيال، تُعدّ القدرة على التكيّف مع جميع أنواع التهديدات المعيار الأساسي وأعلى ميزة تنافسية لأي مؤسسة. إنّ تبنّي أنظمة أمنية متطورة وقوية، مثل خدمات التحقق من الهوية من الجيل التالي، سيحمي المؤسسة وأصحاب المصلحة فيها من خسائر البيانات المكلفة، والتلاعب بها، وسرقة الهوية، والاحتيال المالي. وفي نهاية المطاف، يضمن ذلك مستقبلًا آمنًا من خلال بيئة عمل متوافقة مع المعايير وجاهزة للتدقيق.